資安小知識10月刊

資安事件簿

給了贖金就不搗蛋?

防範勒索軟體攻擊的三面盾

RansomHub勒索攻擊高達210名受害者,今年8月美國多家政府機構共同發布說明與防護建議。RansomHub是一種勒索軟體即服務(RaaS, Ransomware-as-a-Service)變體,其背後的駭客集團是Water Bakunawa。自2024年2月成立以來,已加密並竊取了至少210名受害者的數據,攻擊自來水和廢水、資訊科技、政府服務和設施、醫療保健和公共衛生、金融服務、商業、製造業、運輸和通訊等關鍵基礎設施。

RansomHub附屬機構使用網路釣魚郵件、利用已知漏洞和密碼噴灑(password spraying)等手法入侵網路的系統與端點使用者,初始存取後開始建立使用者帳戶或啟用已停用帳戶,升級權限至系統管理者在網路內橫向移動,進而竊取資料並利用Curve 25519橢圓曲線加密演算法與AES(先進加密標準Advanced Encryption Standard)對受害者的機敏文件進行加密,無解密密鑰之下難以破解。

10月出現最新勒索軟體受害者,據iThome報導日本大廠卡西歐遭勒索軟體攻擊,公司部分伺服器故障、系統無法運作,其機敏資料與公司關聯之個人資料外洩。攻擊手法是利用Microsoft Office和HTML RCE漏洞CVE-2023-36884入侵成功。

勒索軟體攻擊層出不窮,企業如何防範?可以採取全方位防禦策略,事前預防、事中偵測以及事後事件調查與復原,除了降低事件發生機率,若不幸被攻擊,借助專業團隊快速應變,減少企業災損。

一、規劃異地備援機制、更新軟體修補漏洞

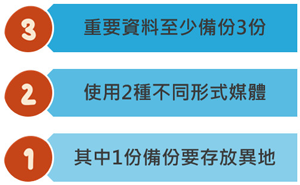

企業即早就要規劃異地備援機制,平日養成資料備份好習慣,建議依循『321原則』備份重要檔案,事前預防降低災損。此外,勤於更新軟體版本,修補漏洞,防止駭客伺機利用弱點侵入。

MDR可針對企業選用的EDR解決方案偵測潛在風險,將監控視野從資安設備擴大範圍至端點、伺服器及主機存取點,發現可疑行為通報資安人員,發生事件時遠端應變隔離受害端點或中斷異常程序,及時處理不讓威脅擴散甚至惡化。

資安事件發生後透過專業鑑識團隊執行事件調查與應變處理,在系統復原同時保留原始受害環境,自受害端點檔案加密時間比對查找勒索軟體主體、動態分析惡意檔案確認行為特徵(網路連線或其他特徵)、藉由紀錄追溯前一來源與橫向移動使用之帳號、提供系統重建與復原之顧問諮詢等。除了處理當前事件,包括回饋結果,預防未來類似攻擊,讓客戶的資安防護強度最大化。

駭客運用AI 加速和擴展攻擊行為,如果事前做好勒索軟體的防範措施,企業可以大幅度減少成為網路攻擊的受害者,降低面對勒索軟體攻擊時,造成企業營運服務被迫中斷的潛在風險。

資料參考來源-

https://www.cisa.gov/news-events/cybersecurity-advisories/aa24-242a

https://www.picussecurity.com/resource/blog/ransomhub-ransomware-cisa-alert-aa24-242a

https://www.ithome.com.tw/news/165467

資安大小事

【情資分享】

Symantec(賽門鐵克)研究人員於2024年8月7日在拉斯維加斯舉行的黑帽(Black Hat)會議發布一份報告,揭露包括民族國家駭客在內之攻擊者對合法雲端服務的濫用顯著增加,利用合法雲端服務(例如Microsoft OneDrive或Google Drive)、郵件伺服器服務等散布後門程式的攻擊行動,並發現更多工具正在開發的證據,其中也有台灣組織遭遇相關攻擊。

賽門鐵克提供以下建議事項:

- 阻擋組織中不使用的雲端服務。

- 分析網路流量並監控網路異常,例如大檔案上傳到雲端服務。

- 在適用的情況下使用應用程式白名單,阻止非瀏覽器程序連線到雲端服務。

- 識別組織中的重要資產,並監控它們是否存在資料洩漏。

- 啟動主機及雲端的稽核日誌。