事件調查攻擊手法威脅分析

資料來源-ACSI威脅情資研究中心

- 資安事件:感染惡意程式、可疑連線行為、下載惡意程式等資安警訊通報

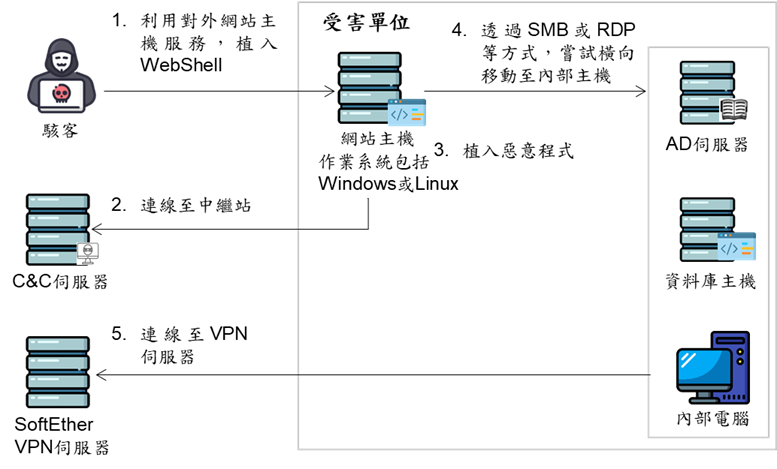

- 調查分析:駭客利用對外服務之網站伺服器進行攻擊,導致系統遭到植入WebShell、執行惡意程式及橫向移動等活動,將其攻擊手法比對公開情資,研判隸屬於APT27組織所為。

- 攻擊手法:駭客攻擊手法與流程示意如下圖

- 損害:此次調查發現駭客嘗試取得主機相關資訊、獲取機碼資訊、瀏覽檔案、取得AD資訊、帳密驗證等行動,取得對受害主機之控制,迫使受害主機主動對外發起連線。

- 解決與預防:調查中發現受害機關環境中存在可能的資安風險,導致駭客得以發動攻擊,相關建議如下,供組織管理者作為借鏡參考,可自行檢視組織環境與資安政策,是否存在類似之資安風險。

事前:

企業內部人員須具備資安意識,養成良好密碼設定與管理習慣,並透過日常檢視資安環境,例如資安健診服務找尋弱點等資安風險、預先修正,避免不肖份子有可趁之機,駭走機敏資訊,使公司蒙受損失。 可自行檢視項目:

- 對外服務網站主機應避免逕行將管理介面無限制開放,且管理者之帳號密碼除應符合複雜度原則外,亦應評估導入多因子驗證,以降低遭有心人士暴力破解利用之可能。

- 網站應用程式之日誌應詳實記錄帳號活動及操作行為,並應保存足夠之日期區間(建議至少為6個月),以利於勾稽相關活動時有所依循追溯。

- 單位若使用開源應用程式,如Resin、Zabbix及FCKeditor等,仍需將版本保持在最新狀態,以防潛在漏洞遭利用。

- 網站目錄可評估導入目錄監控機制,以確保是否存在預期外之檔案異動;針對網頁程式之更新亦應導入版控機制,以有效控管歷次網頁程式更新之紀錄。

- 對於網路通訊之連線政策應以最小原則開放,尤以伺服主機主動對外發起之連線更應以白名單方式限制開放,以避免預期外之連線行為發生。

- 內部網段之通訊連線可評估以L2 Switch之ACL或本地防火牆予以限制可存取來源(尤以具管理功能之通訊協定,如:SMB、WinRM、RDP、SSH等)。

- 各主機間應避免存在相同管理者帳號密碼,以限縮單一端點遭駭侵後之影響範圍;網域管理者之帳號應僅用於登入DC主機維護,以防止網域內成員主機受到入侵後,遭有心人士成功竊取網域管理者之帳號密碼。

事中:

端點應確保安裝防毒軟體及EDR,以防遇有已知惡意檔案或可疑行為操作時,得以即時偵防預警。了解更多MDR偵測及應變代管服務

事後:

- 遭受攻擊網站主機之帳號密碼可能已遭取得,建議盡快全面修改密碼,並且避免使用弱密碼。

- 遭受攻擊之伺服器包括微軟Windows Server 2012、Server 2016或CentOS Linux等作業系統,應定期進行系統更新及漏洞修補。

- 若確認內部網路遭到橫向攻擊,則建議將所有網域使用者密碼進行變更,並針對DC主機之krbtgt帳戶密碼,亦請預防性變更兩次以上,因krbtgt帳戶的密碼歷史記錄值為2,表示它包括兩個最近的密碼,透過重設密碼兩次,可以有效地從歷史記錄中清除任何舊密碼,因此另一個DC無法使用舊密碼,與該DC進行複製。